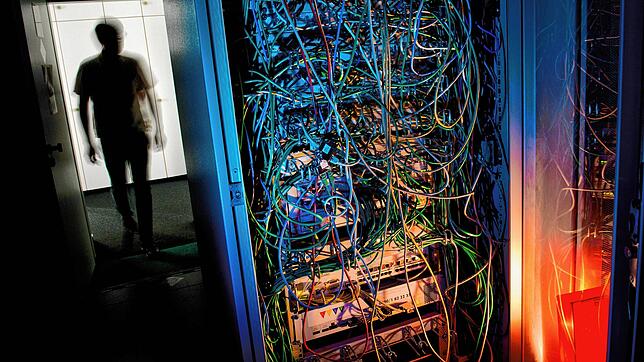

Die ersten Meldungen über Angriffe auf staatliche und private Institutionen mehrerer Länder kamen Ende Januar. Hacker hatten nach Angaben des Landeskriminalamts in Stuttgart mehrere Schwachstellen in Exchange-Servern von Microsoft ausgenutzt, um Daten auszuspähen und Schadsoftware zu installieren. Dabei konnten auch E-Mails abgegriffen werden.

Das Landeskriminalamt warnte eindringlich vor Angriffen

Trotz Warnungen durch das Bundesamt für Sicherheit in der Informationstechnik (BSI) hatten es zahlreiche Einrichtungen aber versäumt, Updates für ihre E-Mail-Programme zu machen, die von Microsoft zur Verfügung gestellt wurden. „Aktuell sind noch immer eine hohe Anzahl ungepatchter Exchange Server über das Internet erreichbar, die gegenwärtig über die vorhandenen Schwachstellen angegriffen werden“, schrieb das LKA in einer öffentlichen Warnung Anfang März.

Inzwischen sind bei der Ansprechstelle Cybercrime (ZAC) des Landeskriminalamts Baden-Württemberg Meldungen über gekaperte Exchange-Server eingegangen. „Der Polizei Baden-Württemberg liegen nach derzeitigem Stand Erkenntnisse zu insgesamt sieben Fällen von Kompromittierungen vor, die seit Veröffentlichung der Schwachstellen bei Microsoft Exchange polizeilich bekannt wurden. Betroffen sind neben mehreren Unternehmen auch Hochschulen“, heißt es auf Nachfrage beim Stuttgarter Innenministerium.

Welche Institutionen betroffen sind, lässt das Innenministerium offen. Ob es weitere erfolgreiche Angriffe gab, sei „unter anderem Gegenstand der weiteren Ermittlungen“. Die Systeme der Landesbehörden wurden laut Innenministerium rechtzeitig aktualisiert. „Ein Ausnutzen der Sicherheitslücken hat nicht stattgefunden“, heißt es auf Nachfrage.

Das gelte auch für eine Vielzahl an überprüften Systemen im Bereich der Hochschulen. „Dort wurde jedoch in wenigen Einzelfällen eine Betroffenheit festgestellt, an deren Beseitigung derzeit mit Hochdruck gearbeitet wird.“

Woher die Hackerangriffe kommen, wird derzeit öffentlich nur spekuliert. So ist von einer chinesischen Hackergruppe die Rede, ohne jedoch konkret zu werden. Fest scheint aber zu stehen, dass der Angriff meist automatisiert erfolgte. Nach Installierung einer Kontrollsoftware war es demnach möglich, die betroffenen Server aus der Ferne zu kontrollieren.

Auch sechs Bundesbehörden betroffen

Zu den betroffenen Einrichtungen gehören laut BSI sechs Bundesbehörden. In vier Fällen sei es zu einer Kompromittierung gekommen, die Zugriffe waren also erfolgreich. Welche Einrichtungen das sind, dazu gibt das BSI keine Auskunft. Es seien „Organisationen aller Größenordnungen betroffen“, erklärt ein BSI-Sprecher gegenüber dem Südkurier.

Cloud-Versionen sind nicht betroffen

Die Angreifer hätten anfangs wenige Ziele ausgesucht, seien im Februar aber dazu übergegangen, automatisiert in großem Stil Zehntausende E-Mail-Server täglich mit Hintertüren zu versehen, sagte der Chef der IT-Sicherheitsfirma Volexity, Steven Adair. Demnach sollen deutsche Unternehmen im internationalen Vergleich überdurchschnittlich stark von der Lücke bei Microsoft-Exchange betroffen sein, denn sie betreiben Exchange vielerorts im eigenen Haus oder in angemieteten Rechenzentren selbst.

Von den Sicherheitslücken betroffen waren demnach die verwendeten Exchange-Server-Versionen 2013, 2016 und 2019. Teilweise wurden sie erst mit Verzögerung durch das Update gesichert. In Cloud-Versionen von Microsofts E-Mail-Dienst gab es nach bisherigem Stand keine solchen Schwachstellen.