Wie schaffen es die Kriminellen eigentlich in mein Handy?

Joachim Schön, Polilzeiexperte für Prävention gegen Straftaten, verweist auf den Umstand, dass „diese Geräte fast immer online sind“. Denn das ergebe verschiedene Angriffspunkte. Kriminelle Personen können sich einerseits aufgrund dieser Vernetzungen, insbesondere durch spezielle Hackerprogramme und andere technische Mittel, unerlaubten Zugriff auf Smartphones, Tablets oder PCs verschaffen.

Andererseits tragen oftmals die Besitzer der technischen Geräte aufgrund ihrer Unwissenheit oder ihres sorglosen Verhaltens ihren Anteil dazu bei, dass ihre Daten abgriffen oder ausgespäht werden.“

Was passiert beim digitalen Einbruch technisch?

„Es ist kein Geheimnis, dass die Täter spezielle Computerprogramme wie Schadsoftware, Späh-Software oder Ähnliches benutzen, um sich unerlaubten Zugriff auf Smartphones oder PCs zu verschaffen“, heißt es hierzu von Joachim Schön. Der Polizeioberkommissar weiter: „Oftmals werden auch Schwachstellen im Betriebssystem ausgenutzt.“ Auf jeden Fall könne gesagt werden, dass bei einem solchen Vorgehen „tiefgreifende Computer-Kenntnisse sowie ein hohes Maß an krimineller Energie vorhanden sein müssen“.

Die Polizei müsste doch gute Spuren finden – oder?

„Durch die unerlaubten Fremdzugriffe hinterlassen die Täter gewöhnlich digitale Spuren, welche durch die Polizei forensisch gesichert und ausgewertet werden können“, sagt der Polizist weiter. Er ergänzt: „Diese fließen beweissicher in das Ermittlungsverfahren ein. Aus ermittlungstaktischen Gründen können zu der Spurensicherung und -auswertung keine detaillierten Angaben gemacht werden.“ Soll heißen: Die Polizei will den Kriminellen keine Tipps geben, was sie bei ihrem Treiben besser vermeiden sollten.

Kann die Polizei Täter bis zu deren Computer verfolgen?

„Um den Datenverkehr im Internet genau zuordnen zu können, erhalten teilnehmende Geräte eine IP-Adresse. Mittels dieser IP-Adresse ist in vielen Fällen eine Rückverfolgung auf das Ursprungsgerät möglich“. stellt der Beamte klar. Die Polizei könne „gemäß den gesetzlichen Grundlagen bei den zuständigen Providern Informationen zu den Nutzern der bei der Tat verwendeten Computer oder Smartphones erheben und dadurch die Geräte und die Täter identifizieren“.

Wenn es passiert – wer genau macht hier eigentlich etwas falsch?

„Um sensible Daten auf den Geräten zu schützen und entsprechende Risiken und Gefahren zu minimieren werden von den Herstellern und den Netzbetreibern durchaus Maßnahmen ergriffen“, stellt Schön fest. „Bei den Herstellern müssen viele, verschiedene Aspekte wie beispielsweise Bedienerfreundlichkeit des Gerätes, Umsetzung der neuesten Entwicklungsmöglichkeiten, Kundenwünsche, Kostenfaktoren, um nur einige zu nennen, berücksichtigt werden.“

Das letzte Glied in der Kette

Die Netzbetreiber seien bei der Umsetzung an gesetzliche Bestimmungen gebunden, bei denen auch die Sicherheit und der Datenschutz im Vordergrund stünden. Er fügt hinzu: „Hierbei spielen auch Verschlüsselungstechniken bei der Kommunikation eine wichtige Rolle.“ Und wörtlich weiter: „Die Handynutzer, als letztes Glied in der Kette, tragen am Schluss die größte Verantwortung, um ihre Daten selbst wirkungsvoll zu schützen.“

Werden die digitalen Straftaten eher über Mobilfunk oder über stationäre Datenverbindungen verübt?

Schön: „Das Risiko besteht gleichermaßen für Smartphones und Tablets wie für PCs. Ein zusätzliches Gefahrenpotential kann generell bei der Nutzung von WLAN-Netzwerken oder öffentlichen Hotspots bestehen.“ Für das private Netzwerk zuhause rät er: „Bei Betreiben eines eigenen Wifi-Netzes ist auf jeden Fall auf eine aktuelle Verschlüsselungsmethode – etwa WPA2-PSK – zu achten.“

Gibt es eigentlich besonders sicherere Geräte und besonders unsicherere?

„Grundsätzlich bestehen keine großen Sicherheitsunterschiede bei den Herstellern von Smartphones, Tablets und PCs“, so der Beamte. Entscheidend dürfte sein, „wie der Nutzer die Sicherheitseinstellungen bei den Geräten umsetzt und wie er sich bei der Nutzung verhält. Hier ist ein gesundes Misstrauen immer angebracht. Eine große Bedeutung kommt hierbei dem Thema des sicheren Passworts zu“. Er ergänzt: „Aufgrund des Internets und der Vernetzung der IT-Systeme kann ein Täter global gesehen von fast überall agieren. Dadurch ist jedes einzelne System und jedes Endgerät einer potentiellen Gefahr ausgesetzt.“

Wie genau muss sich jeder an unterschiedlichen Geräten schützen: Bei Smartphones, „bei denen es sich de facto um fast vollwertige Computer handelt, sind die Sicherheitseinstellungen für den Durchschnittsnutzer oft schwierig umzusetzen “, warnt er. Hinzu komme, „dass Smartphones aufgrund der kleineren Displaygröße, im Vergleich zu PCs, Notebooks und Tablets, unübersichtlicher sind und der Nutzer schneller einen falschen Klick beim Surfen im Internet ausgeführt hat.“

Gibt es Schutzsoftware gegen das Problem? „Es gibt zahlreiche Hersteller und Anbieter von Sicherheitsprogrammen und Schutzsoftware. Hierbei ist es ratsam, sich an den Computerspezialisten seines Vertrauens zu wenden“, antwortet er. Schön fügt hinzu: „Eine Orientierungshilfe können auch die zahlreichen Erfahrungen, Testberichte und Rezensionen, welche im Internet recherchier- und einsehbar sind, geben.“

Es sei „auf jeden Fall unverzichtbar, auch auf dem Smartphone ein Antivirenprogramm zu installieren, das neben dem Virenschutz auch weitere Vorteile wie Ortungsmöglichkeit des Gerätes nach Diebstahl oder Löschung sensibler Daten per Fernzugriff bietet“, unterstreicht er. Weiter hebt er hervor: „Genauso wichtig ist es, angebotene Updates des Betriebssystems vorzunehmen, da durch diese sogenannten Patches oder Flicken regelmäßig erkannte Sicherheitslücken geschlossen werden.“

Gibt es Erkenntnisse, woher Täter Grunddaten der Zielperson beziehen?

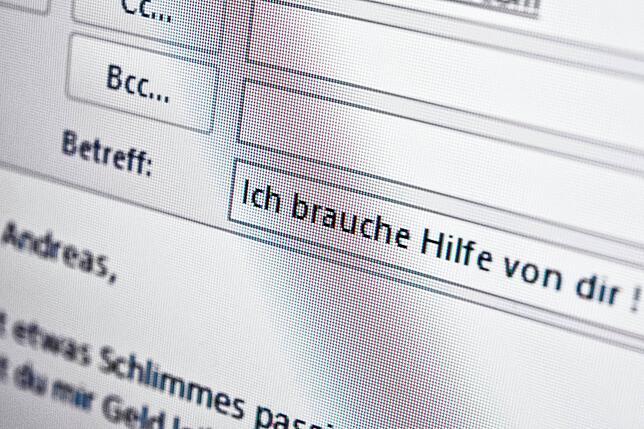

„Die am weitesten verbreitete Betrugsmasche, um an Daten zu gelangen, dürfte das sogenannte Phishing sein, welches in den verschiedensten Formen vorkommen kann. Dabei versuchen Internetkriminelle an sensible Daten und Passwörter von Internetnutzern zu kommen“, fasst er die Auswertung der ermittelten Vorfälle zusammen. Dies könne „zum Beispiel durch Mails passieren, die schadhafte Anhänge oder präparierte Links enthalten, welche auf eine Phishing- oder Fake-Seite weiterleiten.

Vorsicht auf fremden Web-Seiten

Auch durch Schadsoftware, Malwareprogramme oder Spyware können auf Geräten Daten ausgespäht und von den Tätern abgegriffen werden“, betont er. „In den letzten Jahren ist zunehmend zu beobachten, dass Täter durch fingierte Onlineanzeigen wie Verkaufsanzeigen oder Immobilienangebote persönliche Daten oder Ausweisbilder abgreifen.“ Auch durch betrügerische Telefonanrufe könnten Kriminelle an persönliche Daten von potentiellen Opfern gelangen und diese in der Folge missbräuchlich benutzen.

Kam es im Präsidiumsbereich schon zu erfolgreichen Ermittlungen?

Welche Erkenntnisse konnten in der Folge gewonnen werden? „Aufgrund der digitalen Spuren, die Täter bei der Begehung von Straftaten hinterlassen, können viele Täter ermittelt werden“ sagt Schön. Es sei jedoch zu beobachten, „dass eine Vielzahl der Täter zur Verschleierung der eigenen Identität fremde oder nichtexistente Personendaten oder Benutzerkonten missbräuchlich verwenden“. Jedoch: Durch Ermittlungsarbeit „können immer wieder Hinweise zu den Tätern, die ihre Spuren nicht vollständig verwischen konnten oder nachlässig waren, erlangt werden und Straftaten aufgeklärt werden“, legt er dar. Im Jahr 2021 seien beim Polizeipräsidium der Region insgesamt 611 Fälle von Cyberkriminalität und Computerbetrug bearbeitet worden. „Die Dunkelziffer in diesem Deliktsfeld dürfte jedoch hoch sein, da viele Betroffene aus unterschiedlichen Gründen keine Anzeige erstatten“, meint Schön.